Leseprobe

2. Begriffsbestimmung „Cybercrime“

2.1. Cybercrime im engeren Sinne

2.2. Cybercrime im weiteren Sinne

3.7. Distributed-Denial-of-Service (DDoS)-Angriffe

3.8. Cybermobbing, Cybergrooming, Sexting

4. Dark-Net / Underground Economy

5. Verfolgung durch die Polizei

5.1. Internetwache

5.2. Streife im Netz

5.3. Kompetenzzentren

5.4. Sachbearbeitung

6. Strafrechtliche Betrachtung

6.1. Aktuelles IuK-Recht

6.2. Strafbarkeit einzelner Delikte

6.3. Gesetzesentwurf § 202e StGB

7. Statistik

8. Prävention

9. Fazit und Schlussfolgerung

10. Literaturverzeichnis

10.1 Fachliteratur

10.2. Fachzeitschrift / Zeitung

10.3. Internetquellen

10.4. Abbildungen

10.5. Sonstige Quellen

III. Abbildungsverzeichnis

Abbildung 1: Das Pop-up-Fenster des sog. Bundepolizei Trojaners

Abbildung 2: Grafische Darstellung eines Man-in-the-Middle-Angriffs

Abbildung 3: Aufbau eines Botnetzes

Abbildung 6: Screenshot „Hidden Wiki“

Abbildung 7: Cybercrime im engeren Sinne 2015

1. Einleitung

Sie schließen die Tür ihres Wohnhauses auf und deaktivieren kurzerhand, wie gewohnt, die Alarmanlage. Die drahtlos vernetzten Bewegungsmelder werden ausgeschaltet. Das Mobiltelefon hat bereits während der Heimfahrt, ebenfalls drahtlos über das mobile Internet, die Wohnung aufgeheizt. Vor dem Betreten der Wohnung werfen Sie einen Blick in den Briefkasten und entnehmen eine Rechnung der letzten Bestellung bei einem Onlineversandhandel. Schnell wird der Laptop aufgeklappt, der sich ad hoc mit dem W-LAN[1] Router verbindet. Die Internetseite der Onlinebank ist mit einigen Mausklicks schnell geöffnet und die Transaktion wird mittels SMS[2] TAN[3] Verfahren an den Empfänger übermittelt.

Dieser kurze Einblick in den digitalen Alltag ist keine Seltenheit. Ganz außer Acht gelassen werden dabei die Gefahren, die das Internet mit sich bringt. Cyberkriminelle, die sich hinter der Anonymität des Internet verstecken, gelangen bequem von dem heimischen Schreibtisch aus an die Identität ihrer Opfer, an ihre Zahlungsmittel oder benutzen die Rechenkapazität ihrer Personal Computer für kriminelle Machenschaften.

Ihnen als Leser wird die Bandbreite der Erscheinungsformen vorgestellt. Zielsetzung ist die Auswertung und somit die Beantwortung der Fragestellung, ob Cybercrime eine ernsthafte Bedrohung im aktuellen Internetzeitalter darstellt. Im Rahmen der Ausarbeitung wird zudem der rechtliche Aspekt des IuK Rechtes erläutert und ein aktueller Gesetzesentwurf genauer hinterfragt. Die durch das Land erhobenen Daten, die in das Bundeslagebild Cybercrime einfließen, finden in einem weiteren Kapitel ihre Geltung. Der vergleich von gesammelten Fallzahlen erleichtert den Vergleich des Zuwachses in den letzten Jahren. Der Verfasser strebt durch die Ausarbeitung an, den Leser über die Gefahren des Internets zu informieren und ihn dafür zu sensibilisieren. Dazu ist zum Abschluss dieser Arbeit ein Kapitel mit dem Titel der Prävention erarbeitet worden.

2. Begriffsbestimmung „Cybercrime“

Das Wort „Cybercrime“ ist ein weitumfassender Begriff, weshalb eine genaue Begriffserklärung als Grundlage für diese Arbeit erforderlich ist und nachfolgend definiert wird:

Gemäß der am 01.07.2009 in Kraft getretenen „Convention on Cybercrime“ des Europarates – Deutschland ratifizierte die EU-Konvention am 09.03.2009 – sind die nachfolgenden Straftaten vom Begriff Cybercrime umfasst: Straftaten gegen die Vertraulichkeit, Unversehrtheit und Verfügbarkeit von Computerdaten und –systemen, Computerbezogene Straftaten, Inhaltsbezogene Straftaten, Straftaten im Zusammenhang mit Verletzungen des Urheberrechts, verwandter Schutzrechte und mittels Computersystemen begangene Handlungen rassistischer oder fremdenfeindlicher Art.[4]

Zusammengefasst handelt es sich beim Cybercrime um Kriminalität unter Nutzung von Informations- und Kommunikationstechnik. Delikte aus diesen Bereichen werden nach „Cybercrime im engeren Sinne“ und „Cybercrime im weiteren Sinne“ unterschieden.

2.1. Cybercrime im engeren Sinne

Cybercrime im engeren Sinne umfasst Straftaten, bei denen Informations- und Kommunikationstechnik – Elemente der EDV – in den Tatbestandsmerkmalen der Strafnorm enthalten sind (Computerkriminalität).[5] Cybercrime im engeren Sinne beinhaltet Kriminalitätsformen wie Manipulation von Telefonkarten, Phishing, Einsatz von Schadprogrammen (Malware, Trojaner), DDos-Angriffe, Hacking und die Nutzung von Botnetzen zur Verschleierung der Identität.[6]

2.2. Cybercrime im weiteren Sinne

Cybercrime im weiteren Sinne bezeichnet Straftaten, bei denen die Informations- und Kommunikationstechnik zur Planung, Vorbereitung oder Ausführung eingesetzt wird.[7] „Es handelt sich um Straftaten, die mit dem Tatmittel Internet begangen werden. Der Deliktsbereich reicht von der Verbreitung kinderpornografischer Inhalte über das betrügerische Anbieten von Waren und Dienstleistungen, das verbotene Glücksspiel, unlautere Werbung, Urheberechtsverletzungen bis hin zum illegalen Verkauf von Waffen, Betäubungsmitteln und Medikamenten und Beleidigungen/Bedrohung im Chat oder per E-Mail.“[8]

3. Cybercrime Phänomene

Das Cybercrime besteht aus vielen Facetten der Internetkriminalität. Was verbirgt sich hinter Begriffen wie „Phishing“, „Ransomware“ oder „Cybergrooming“? Zur Aufklärung werden nachfolgend die Phänomenologie Cybercrime aufgegriffen und einzelne Erscheinungsformen erläutert.

3.1 Der Computervirus

Der klassische Computervirus, den so gut wie jeder Nutzer wissentlich oder unwissentlich auf seinem Computer hatte oder hat, lässt sich klar definieren: „Ein Virus ist ein Schadprogramm, das unberechtigt in Systeme eindringt und dort Schaden anrichtet, Daten ausspäht und sich häufig auch reproduziert.“[9] Eine explizitere Definition lautet wie folgt: „Ein Virus, ein schädliches Computerprogramm ist eine Form der Malware. Der Begriff Malware setzt sich aus den englischen Wörtern „malicious“ (=bösartig) und „Software“ (=Computerprogramm) zusammen. Der Begriff subsumiert jegliche schädliche Software, die mit und ohne Wissen des Nutzers auf dessen System übertragen und/oder ausgeführt wird.“[10] Malware lässt sich grundsätzlich in verschiedene Arten unterteilen. Dies ist jedoch aufgrund des Nutzens verschiedener Malware Vorteile nur bedingt möglich. Formen der Malware sind z.B. Würmer, Trojaner, Spyware, Adware, Screware, Rootkits, Backdoors und Bots.[11] Einige dieser Malwareformen werden dem Leser im weiteren Verlauf dieser Arbeit veranschaulicht.

3.2 Phishing

„Phishing ist eine der jüngsten Herausforderungen des Internet - und eine der Besorgnis erregendsten.“[12] „Der Begriff „Phishing“ setzt sich aus den Begriffen „Password“, „harvesting“ und „fishing“, zusammen; also Passwort, abernten und fischen.“[13] „Die Schreibweise mit „ph“ wurde vermutlich in Anlehnung an das Hacken von Telefonsystemen in den 80er Jahren, genannt „phreaking“, gewählt.“[14] Phishing wird in verschiedenen Formen ausgeübt. Als Phishing wird das Ausspähen von Zugangsdaten zu Bankkonten bezeichnet. Mit diesen Daten können Überweisungen per Onlinebanking getätigt werden, die von dem eigentlichen Kontoinhaber nicht gewollt oder autorisiert sind.[15]

„Der finale Akt der Beutesicherung ist für den Täter häufig mit hohen Verlustrisiken verbunden, weil die Beute aus der digitalen Umgebung des bargeldlosen Zahlungsverkehrs und der virtuellen Kontenverwaltung in verwertbare Werte überführt werden müssen.“[16] Finanzagenten stellen dafür ihre privaten Girokonten zum Empfang des abgegriffenen Geldes zu Verfügung (Mule Accounts) und überweisen diesen Betrag nach Abzug einer vereinbarten Aufwandsentschädigung auf ein anderes Bankkonto weiter.[17] Der Finanzagent sollte möglichst bei der selbigen Bank ein Konto haben, da die Beute ohne Zeitverzug weitergeleitet werden kann (Drop Matching).[18] Durch Rückbuchungen der Transaktionen, wenn z.B. mehrere Banken beteiligt waren, bleiben die Finanzagenten oftmals auf den Gebühren und der enttäuschten Hoffnung sitzen.[19] Deshalb können diese Finanzagenten nur wenige Male eingesetzt werden.[20]

Ein weiteres Vorgehen ist, dass die Kriminellen die Beute von dem Bankkonto abheben und über den Geldtransferdienst ‚Western Union‘ nach Russland oder in die Ukraine übersenden. Allerdings müssen die Täter für die Finanzagenten sowie für die von dem Unternehmen ‚Western Union‘ erhobenen Gebühren ein Viertel ihrer Beute im Zuge der Geldwäsche abschreiben.[21]

Bis heute muss in vier Phasen des Phishings unterschieden werden, die nachfolgend dargelegt werden.[22]

Phase 1:

Die Methode, die bis 2006 verwendet wurde, heißt: Überrumpeln und hacken. „An die Kontozugangsdaten gelangten die Täter durch Überrumplung, indem sie zum Beispiel mit angeblich von der Hausbank stammenden E-Mails „Sicherheitsabfragen“ starteten, die gleichzeitig auch nach einer oder mehreren Transaktionsnummern –TAN- verlangten. Die Kontomanipulationen erfolgten später durch Hacker.“[23] Diese Methode ist bis 2006 durch die damals existierenden TAN Listen möglich gewesen, die jeder Kontoinhaber zu Hause aufbewahrte. Durch einen sog. Finanzagenten, der sein Bankkonto für Zahlungseingänge zur Verfügung stellt, wird der überwiesene Betrag via ‚Western Union‘ an die meist in Osteuropa lebenden Empfänger weiterleitet.[24]

Phase 2:

Hierbei werden die Opfer mit E-Mails auf imitierte Webseiten gelockt, die dem professionellen Layout der betroffenen Bank entsprechen.[25] „Die Versendung der gefälschten E-Mails erfolgt über Spam-Verteiler. Als Absender- und Reply-to-Adresse dienen existierende oder zumindest korrekt gebildete E-Mail- Adressen der Domain des angeblichen Absenders.“[26] Mit dieser Webseite werden die Kontozugangsdaten sowie die betreffenden TAN durch Sicherheitsabfragen abgefangen. Während die Kontodaten seit 2006 zunächst gesammelt wurden, um diese später zum Geldtransfer zu benutzen, änderte sich die Vorgehensweise im Laufe der Jahre. Aufgrund des sog. iTAN Verfahrens, welches bei Onlineüberweisungen genutzt wird, wurde eine neue Vorgehensweise entwickelt (für die Erklärung des iTAN Verfahrens siehe Phase 3).[27] „In die Session „klinkte“ sich unbemerkt ein Man-in-the-Middle (siehe Kapitel 3.4) ein, der parallel zu der fingierten Kontoabfrage das Konto des Opfers mit eigenen Verfügungen plünderte.“[28]

Phase 3:

„Um Zugangsdaten zu erlangen, schleusen die Täter Schadsoftware auf einen Rechner, der die Informationen abfängt, ohne dass der Nutzer es bemerkt.“[29] Bei der Schadsoftware handelt es sich um sog. Malware.[30] Der Sturmwurm oder andere verwandte Malware-Formen nisten sich in dem Computersystem ein. Es ist möglich, mit externen Programmen durch die Malware, auf das infizierte System zuzugreifen und diese auszuführen.[31] Die so aufgespielte Schadsoftware gestattet es, z. B. sämtliche Tastatureingaben des Nutzers mit zu protokollieren (Software-Keylogger). Diese kann die ausgespähten Daten eigenständig an den Täter zurück senden oder ermöglicht es diesem sogar, sich in einen gegenwärtigen Überweisungsvorgang zwischen zu schalten (Man-in-the-middle- Angriff) und damit eine vom Benutzer durchgeführte Onlineüberweisung derart zu manipulieren, dass diese ohne Wissen des Berechtigten an ein vom Täter vorgegebenes Konto gesendet wird.[32]

Phase 4:

Die Überwachung der Transaktion erfolgt in dieser Phase automatisch durch einen ‚Comand & Control-Server – C & C‘, der mit einem Schadprogramm auf dem Computer des Opfers korrespondiert und diese mit Anzeigen und Daten versorgt.[33] „Die Malware gaukelt dabei dem Opfer die Eingabe seiner eigenen Transaktion einschließlich der Darstellung von Salden und Ausführungshinweise vor, während sie unbemerkt Transaktionen ausführt, die vom C & C gesteuert werden.“[34] „Der C & C kann selbstständig Kontoverfügungen vorbereiten und die von der Bank verlangten iTAN vom Anwender einfordern, ohne dass dieser die manipulierte Verfügung erkennen kann.“[35] Ebenfalls ist der C & C in der Lage, einen passenden Finanzagenten auszuwählen und diesen zu benachrichtigen.[36]

Aktuellste Form des Phishings an einem zeitgemäßen Beispiel:

Im Mai 2017 wurde ein aktueller Phishing-Vorfall bekannt, bei dem Kriminelle das mTAN-Verfahren austricksten. Das mTAN-Verfahren wird von vielen deutschen Banken für Überweisungen über das Onlinebanking genutzt. Der Kunde tätigt eine Überweisung, bei der die geforderte TAN mittels SMS an ihn übertragen wird. Der Kontoinhaber tippt den TAN Code in den Computer ein, wodurch die Überweisung ausgeführt wird. Die TAN-Listen oder TAN-Generatoren sind durch die Möglichkeit des mTAN-Verfahrens nicht mehr von Nöten.

Über Phishing-Mails und Phishing-Webseiten (bereits erläutert) wurden die Kontodaten entwendet. Die Handynummer wurde entweder ebenfalls durch Phishing oder durch die Stammdaten im Bankkonto ausgespäht. Aufgrund der Höhe des Kontostandes wurde entschieden, ob sich der zweite Schritt lohnte.[37]

„Die Unbekannten haben sich einen Zugang zum sogenannten SS7-Netzwerk besorgt. SS7 (Signalling System #7) steht für eine Sammlung von Signalisierungsprotokollen, über die Provider die Vermittlung von Anrufen, SMS und Daten von einem Netz ins nächste oder von einer Vermittlungsstelle zur nächsten regeln. Ohne SS7 wäre zum Beispiel Roaming nicht möglich. Zugang zu diesem Über-Netzwerk hatten ursprünglich nur die wenigen, oft staatlich kontrollierten Telefonanbieter, mittlerweile aber sind es Tausende Firmen und Forschungseinrichtungen. Sofern sie Mitglied der Industrievereinigung GSMA sind, können sie den Zugang schon für ein paar Hundert Euro im Monat kaufen – und an andere GSMA-Mitglieder vermieten. Kriminelle Organisationen können sich mit ein wenig Bürokratie also durchaus einen Zugang zu SS7 verschaffen.“[38] Über das SS7 Netzwerk können Handynutzer geortet werden, SMS mitgelesen, Gespräche abgehört, Rufnummern umgeleitet und Telefone blockiert werden, sofern die Angreifer die Handynummer ihres Opfers kennen. Durch einige Telekommunikationsanbieter erfolgt bis heute keine Plausibilitätsprüfung der anfragenden kriminellen GSMA Mitglieder.[39] „Das haben die Angreifer in diesem Fall ausgenutzt. Sie loggten sich in die Onlinekonten ihrer Opfer ein und überwiesen sich Geld auf beliebige Konten. Den Vorgang bestätigten sie mit der mTAN aus einer SMS, die sie zuvor über SS7 von der Handynummer der Opfer auf ihre eigene Mobilfunknummer umgeleitet hatten. In Deutschland waren Kunden von o2-Telefónica betroffen, wie der Anbieter der SZ bestätigte.“[40]

3.3. Ransomware

Das Phänomen der digitalen Erpressung mittels sog. Ransomware hat sich zu einem populären Massenphänomen entwickelt.[41] „Unter Ransomware (engl. »ransom« = Lösegeld) versteht man Schadprogramme, die bei Betroffenen das gesamte Computersystem sperren oder die Nutzung des Computers sowie den Zugriff auf Daten nur teilweise ermöglichen.“[42]

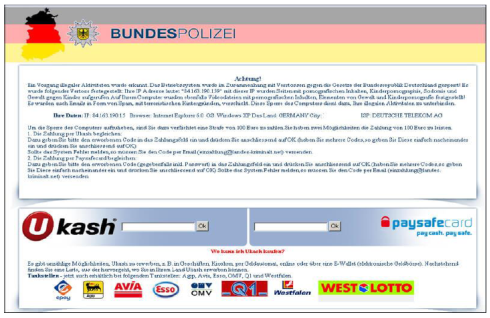

Eines der bekanntesten Lösegeld-Schadprogramme ist der seit 2011, auch durch die Medien verbreitete, Bundespolizei-Trojaner. Dieser Trojaner wird vor allem per Spam-Mail und durch infiltrierte Seiten in sozialen Netzwerken verbreitet. Ein Trojaner ist eine Form der Malware und somit ein Schadprogramm, welches unbemerkt auf das System des Opfers installiert wird, um dort seinen Zweck zu erfüllen. Der Zweck dieser Malware ist es, einen Neustart zu verhindern sowie ein Pop-up-Fenster (zu Deutsch bedeutet der Begriff „Pop-up“ "erscheinen" oder "plötzlich auftauchen"; also eine Webseite, die plötzlich auf dem Bildschirm erscheint.[43]) anzuzeigen.[44] Zudem werden die privaten Dateien auf dem Computer verschlüsselt oder der Zugriff auf diese wird verhindert. Andere Funktionen, sowie das Hochfahren des Systems im abgesicherten Modus, sind durch die Malware nicht mehr möglich.[45]

Es öffnet sich ein bildschirmfüllendes Pop-Up-Fenster, das den Internetnutzer dazu auffordert, einen Geldbetrag zu bezahlen, da sonst das System nicht freigeschaltet würde. Die Bezahlmöglichkeiten werden akribisch Schritt für Schritt erklärt. Meistens können die Nutzer über die Bezahldienste ‚PaySafe‘ oder ‚Ukash‘ den geforderten Betrag bezahlen.[46]

Aus eigner Erfahrung weiß ich, dass durch diese Bezahldienste der Betrag anonym ohne Angaben von personenbezogenen Daten transferiert wird, sodass die Ermittlung der Tätergruppierung so gut wie unmöglich erscheint. Die versprochene Freischaltung nach dem Bezahlen des geforderten Geldbetrages erfolgt jedoch nicht.[47] „Besonders perfide sind die Betrugsvarianten, bei denen die Betrüger vorspiegeln, sie arbeiteten für offizielle Stellen wie etwa das Bundeskriminalamt oder die Bundespolizei. Dabei wird dann zum Beispiel behauptet, dass der Rechner im Zusammenhang mit der Verbreitung kinderpornografischen Materials, bei terroristischen Aktionen, Urheberrechtsverletzungen oder anderen Straftaten genutzt worden sei – deshalb würde der Computer gesperrt und man müsse eine Strafe zahlen.“[48]

Abbildung 1: Das Pop-up-Fenster des sog. Bundepolizei Trojaners

(Quelle: https://www.bleib-virenfrei.de/artikel/bka-bundespolizei-gvu-trojaner-entfernen/, Zugriff: 21.04.2017)

Die Malware wird ständig weiter entwickelt und mit weiteren Funktionen ausgestattet. „Nach destruktiven Funktionen (Unterdrückung des Startvorgangs und Anzeigen der erpresserischen Forderung) wurden weitere Malwarefunktionen eingebaut (Verschlüsselung der Eigenen Dateien) und schließlich die Malware zur schlafenden, produktiven Malware für das Onlinebanking-Phishing erweitert.“[49] Das heißt, dass nicht nur das Pop-up-Fenster angezeigt wird, sondern dass die persönlichen Daten, wie Bilder und Dateien, von dem Schadprogramm verschlüsselt werden. Der Nutzer kann nicht mehr auf diese Daten zugreifen.

Michael Paech vom PP Essen erklärt, dass die Täter zum Teil Schadsoftware benutzen, die nicht nur täglich, sondern zum Teil stündlich aktualisiert wird. Das vom Nutzer installierte Antivirenprogramm kann daher nur sehr schwer den Schadcode erkennen und den Angriff auf das System verhindern.[50] In dem Kapitel 8. Prävention wird näher ausgeführt, wie man das System gegen diese Art der Angriffe präventiv schützen kann.

Ein aktuelles Fallbeispiel:

Im Mai 2017 kam es zu einem Cyberangriff in mindestens 99 Ländern. Es sind 200.000 Firmen, Institutionen und Privatpersonen von dem Cyberangriff mittels Ransomware betroffen. Zunächst wurde das britische Gesundheitssystem durch den Trojaner ‚befallen‘. Einige Patienten mussten aus Sicherheitsgründen verlegt werden. Ebenso ist das spanische Telekommunikationsunternehmen ‚Telefónica‘ von dem Virus betroffen sowie das russischen Innenministerium. In Deutschland ist die Deutsche Bahn Opfer des Trojaners geworden. Die Anzeigetafeln an einigen Bahnhöfen sind durch den Angriff auf das System ausgefallen. Die Angreifer nutzten eine Sicherheitslücke im Betriebssystem ‚Windows‘ aus und infizierten so den Computer mittels einer Schadsoftware, die alle gespeicherten Daten verschlüsselt und nur gegen Bezahlung wieder freigibt. Die Drahtzieher der Ransomware ‚Wanna Decryptor‘ verlangten von den Opfern Zahlungen in der virtuellen Währung ‚Bitcoin‘.[51] Die in diesem Fall genutzte Funktionsweise ist mit dem bereits erläuterten Vorgehen identisch.

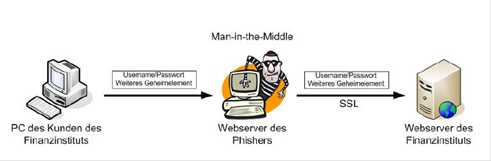

3.4. The Man-in-the-Middle

„Ziel bei einem Man-in-the-Middle-Angriff ist es, sich unbemerkt in eine Kommunikation zwischen zwei oder mehr Partnern einzuschleichen, beispielsweise um Informationen mitzulesen oder zu manipulieren.“[52]

Zuerst wird beschrieben, wie sich ein sog. Man-in-the-Middle in das System des Betroffenen einklinken kann. Meist erfolgt dies mit einer Malware, die über die E-Mail-Schnittstelle oder über den Internet-Browser in das Computersystem infiltriert wird.[53] Die Schadsoftware wird z.B. durch einen Dateianhang einer E-Mail oder durch das Herunterladen einer Schaddatei über eine Internetseite auf das System gespielt. Aus eigener Erfahrung weiß ich, dass sich bei dem Besuch einiger Internetseiten im Hintergrund Pop-Up Fenster öffnen, über die ohne eigenes Hinzutun in einigen Fällen eine .rar-Datei heruntergeladen wird. Eine Rar-Datei ist die beste Möglichkeit, Dateien sicher und effizient für einen Datentransfer zu packen, die Datenübertragung per E-Mail zu beschleunigen und Dateien speicheroptimiert zu sichern.[54] Diese Datei, die nur wenig Speicherplatz in Anspruch nimmt, öffnet sich entweder selbstständig oder wird durch das Anklicken des Computernutzers entpackt und dadurch auf das System gespielt.

Durch die Schadsoftware begibt sich der Angreifer ‚in die Mitte‘ der Kommunikation, indem er sich gegenüber dem Sender als Empfänger und gegenüber dem Empfänger als Sender ausgibt.[55] Anders gesagt, klinkt sich der Angreifer in den Kommunikationsvorgang zwischen A und B ein und spielt dabei dem A die Rolle des B und dem B die Rolle des A vor.[56] „Beide Kommunikationspartner verschlüsseln zwar ihre Daten, aber so, dass sie der in der Mitte sitzende Angreifer entschlüsseln und wie ein Proxy an den anderen weiterleiten kann.“[57] Ein Proxy (Stellvertreter) ist ein Programm, das Netzwerkzugriffe entgegennimmt, ändert und weiterleitet. Proxys dienen zum Zwischenspeichern, Protokollieren und Ändern der übertragenen Daten.[58] „Sogar eine verschlüsselte Verbindung schützt nicht immer vor Man-in-the-Middle-Angriffen. Wird die Identität der Kommunikationspartner gefälscht oder nicht geprüft, könnte jeweils eine verschlüsselte Verbindung vom Sender zum Angreifer und vom Angreifer zum Empfänger aufgebaut werden.“[59]

Wie der Man-in-the-Middle agiert wird im nachfolgenden beschrieben. „Als erstes leitet der Angreifer eine Verbindungsanfrage des Senders zu sich um. Im nächsten Schritt baut der Angreifer eine Verbindung zu dem eigentlichen Empfänger der Nachricht auf. Wenn ihm das gelingt, kann der Angreifer unter Umständen alle Informationen, die der Sender an den vermeintlichen Empfänger sendet, einsehen oder manipulieren, bevor er sie an den richtigen Empfänger weiterleitet. Auf die Antworten des Empfängers kann der Angreifer wiederum ebenfalls zugreifen, wenn nicht entsprechende Schutzmechanismen wirksam sind.“[60]

Abbildung 2: Grafische Darstellung eines Man-in-the-Middle-Angriffs

(Quelle: https://www.ebankingabersicher.ch/de/ihr-sicherheitsbeitrag/phishing, Zugriff: 23.04.2017)

Neuere Formen dieser Malware werden nicht von einem menschlichen Angreifer gesteuert, sondern von einem Command & Control-Server. Er ist in der Lage, mittels der im System eingenisteten Malware, die vom Server eingehenden Meldungen (z.B. von einer Onlinebank) zu verarbeiten und in Falschmeldungen umzuwandeln. „Beim Einsatz eines C & C- Servers beschränkt sich das tätige Handeln des Angreifers auf die Einrichtung und Pflege der technischen Einrichtung. An der Steuerung des Clients und an der Datenmanipulation ist der „Man“ nicht selber und aktuell beteiligt, sondern nur dadurch, dass er die Verarbeitung der Malware initiiert und die Funktionsweise des C & C bestimmt.“[61]

3.5. Identitätsdiebstahl

Der Begriff Identitätsdiebstahl wird in verschiedenen Bedeutungen Verwendet.[62] Für diese Ausarbeitung wird die für die Polizeiarbeit bedeutsamste Definition verwendet. „Der Begriff Identitätsdiebstahl beschreibt zunächst nur die ungestattete, rechtswidrige Beschaffung fremder, bestehender Identitätsmerkmale im Sinne von Identitätsbezeichnern.“[63]

Der Begriff „digitale Identität“ bezeichnet die Summe aller Möglichkeiten und Rechte des einzelnen Nutzers sowie seiner personenbezogenen Daten und Aktivitäten innerhalb der Gesamtstruktur des Internets. Dies beinhaltet alle Arten von Nutzer-Accounts, also auch Zugangsdaten z.B. in den Bereichen:

Accounts bei Online-Vertriebsportalen

Sozialen Medien (Facebook, Youtube)

E-Mail Accounts

Cloud-Computing („Bereitstellung von IT-Infrastrukturen, wie z. B. Datenspeicher oder auch fertiger Software, über ein Netzwerk, ohne dass diese auf dem lokalen PC installiert sein müssen.“)[64]

Online Bankkonten und Online Aktiendepots[65]

Avatar und Nickname in einer Spiel- oder Kommunikationsumgebung[66]

Andere Zahlungsrelevante Informationen (Kreditkartendaten einschließlich der Zahlungsadresse)[67]

Um in den Besitz der digitalen Identität zu gelangen, werden von den Tätern häufig ein sog. „Trojanisches Pferd“ sowie weitere Methoden unter Nutzung des Internets eingesetzt, wie z. B die Installation von Schadprogrammen über Drive-By-Exploits, Phishing, Einbruch auf Servern und Kopieren der Anmeldeinformationen, Einsatz von Keyloggern oder Spyware. „Die gestohlenen Identitäten werden mittels der eingesetzten Schadsoftware meist automatisch an speziellen Speicherorten im Internet (sog. Dropzones) gesammelt, auf welche die Täter bzw. deren Auftraggeber zugreifen können.“[68]

Nachstehend erfolgt eine Begriffserklärung für die genutzten Methoden des Identitätsdiebstahls.

Der Begriff Keylogger bezeichnet eine Malware, mit der Tastaturanschläge aufgezeichnet werden können.[69] Diese Malware wird von Hackern genutzt, um z.B. an die PIN (Personal Identification Number) oder das Passwort zu gelangen. Es können entweder alle Tastaturanschläge oder gezielt Passwörter gespeichert werden, um Speicherplatz zu sparen. Der Keylogger speichert die Informationen auf der Festplatte des infizierten Computers und übermittelt diese über das Internet an den Auftraggeber.[70]

Die Spyware versteckt sich im Hintergrund und dient zur Informationsgewinnung, ohne das der Nutzer davon etwas bemerkt. Mit Hilfe dieser Spyware wird nicht nur das Surfverhalten des Users aufgezeichnet, sondern auch welche Musik- oder Videodateien auf dem Computer gespeichert sind. Diese Informationen werden dann aufgrund des aufgezeichneten Online-Verhaltens für speziell auf den User zugeschnittene Werbung genutzt. Diese Werbung erscheint in Werbeanzeigen auf Webseiten.[71] Wenn der Nutzer z.B. nach einem Urlaub auf Gran Canaria gesucht hat oder nach einem bestimmten Produkt, erscheint plötzlich in dem Werbebanner auf verschiedensten Webseiten ein Angebot über einen Gran Canaria Urlaub oder über das gesuchte Produkt.

„Sogenannte Drive-By-Exploits bezeichnen die automatisierte Ausnutzung von Sicherheitslücken auf einem PC. Dabei werden beim Betrachten einer Webseite ohne weitere Nutzerinteraktion Schwachstellen im Browser, in Browser-Plugins oder im Betriebssystem ausgenutzt, um Schadsoftware wie Trojanische Pferde unbemerkt auf dem PC zu installieren.“[72]

Neben dem echten Identitätsdiebstahl gibt es ebenso den unechten Identitätsdiebstahl. „Ein unechter Identitätsdiebstahl ist die Schaffung einer künstlichen Identität durch einfache Lügen oder mit gefälschten Identitätspapieren (oder anderen Urkunden) und ihre Nutzung als Alias (Fake Account) oder Legende (stimmige Untermauerung einer künstlichen oder fremden Lebensgeschichte einschließlich der Nachweise über – zum Bespiel – behauptete Bildungsabschlüsse oder Fertigkeiten) zur Anonymisierung und Tarnung des Handelnden.“[73] Diese falsche Identität kann zur Eröffnung eines Bank- und Handelskontos, für Miet- oder Kaufverträge, zur Bestellung von Waren oder zur Schaffung einer unauffälligen Identität genutzt werden.[74]

Eine weitere Form des Identitätsdiebstahls ist die Variante, dass sich Cyberkriminelle Zugang zu einem fremden Account verschaffen, um diesen für kriminelle Machenschaften zu nutzen. Zum Beispiel werden Freunde des Opfers durch verschiedene Vorgehensweisen getäuscht, um an deren Geld zu gelangen. Ebenso kann der Account für Cybermobbing genutzt werden. Es werden z.B. Gerüchte oder Nacktaufnahmen des Accountinhabers verbreitet, um diesen damit zu erpressen.[75]

„Aus Kontakten mit Antiviren-Herstellern ist dem BSI bekannt, dass im Februar 2016 auf mindestens 80.000 Endgeräten in Deutschland Schadprogramme mit Identitätsdiebstahlfunktion installiert waren.“[76]

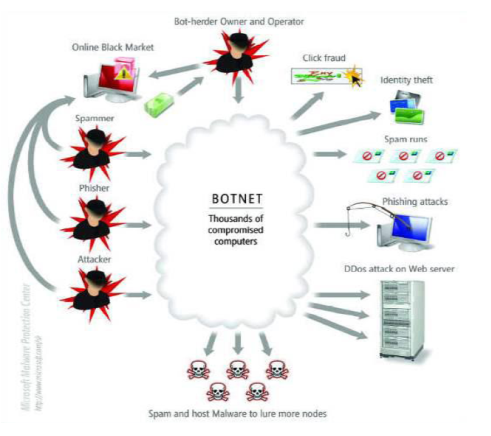

3.6. Botnetz

„Unter einem Bot (vom engl. Begriff robot, Roboter, abgeleitet) versteht man ein Computerprogramm, das weitestgehend selbstständig sich wiederholende Aufgaben abarbeitet, ohne dabei auf eine Interaktion mit einem menschlichen Benutzer angewiesen zu sein.“[77] Besteht eine Verbindung zwischen den Bots und erfolgt eine daraus resultierende Kommunikation der Systeme untereinander, so spricht man von einem Botnetz.[78] Das Wort ‚Botnetz‘ entsteht durch das Verbinden der Worte ‚Roboter‘ und ‚Netzwerk‘.[79] „Unter einem Botnetz versteht man ein Netzwerk aus mindestens einigen Tausend bis zu mehreren Millionen infizierter Computer, die von einem >Master-Server< ferngesteuert auf Aktionsbefehle warten. Es handelt sich in der Regel um gewöhnliche, mit dem Internet verbundene Heim PC´s, die ohne Kenntnis des Besitzers von einem Botmaster enteignet und mit einem der gängigen Trojaner infiziert wurden.“[80] Ein Trojaner ist in diesem Fall eine Malware, die sich auf die Fernsteuerung fremder Computer (Zombies) konzentriert.[81]

Zunächst muss die Schadsoftware auf den Computer gelangen, um diesen danach zu infiltrieren. Dies geschieht seit 2007 über nachgemachte und manipulierte Webseiten. Der Anwender ruft diese Seiten auf und über den Browser installiert sich die Malware auf dem Computer.[82] Meist geschieht dies in Form eines Drive-by-Downloads. Drive-by-Downloads werden von manipulierten Webseiten, bei denen es schon reicht, diese zu öffnen, im Hintergrund heruntergeladen und installiert.[83] Die Schadsoftware nistet sich in dem System ein, wobei dieses sofort analysiert wird. Dabei werden zunächst die persönlichen Daten des Inhabers ausgespäht.[84] „Die meisten Bots können von einem Botnetz-Operator (auch Bot-Master oder Bot-Herder genannt) über einen Kommunikationskanal überwacht werden und Befehle empfangen. Dieser wird in der Fachsprache zutreffend als Command-and-Control-Server bezeichnet.“[85] Die Befehle können z.B. der Versand von Spam-Emails, ein DDoS-Angriff (siehe 3.7), die Übernahme von Verwaltungsfunktionen für das Botnetz oder ein Terminal für illegale Aktionen des Botnetz-Betreibers sein.[86]

Aus dem Cybercrime Bundeslagebild geht hervor, dass Botnetze und ihre verschiedenen Kapazitäten nach wie vor eine weltweit lukrative Handelsware im Bereich der Underground Economy darstellen. Die Betreiber der Botnetze vermieten Bots, durch die beispielsweise mittels DDoS-Attacken gezielte Angriffe auf Unternehmensserver durchgeführt werden können, massenweise Spam-Mails versendet werden oder auch gezielte Datendiebstähle erfolgen können.[87] „Der Verband der deutschen Internetwirtschaft e. V. (ECO) berichtet in seiner Jahresstatistik, dass im Jahr 2015 bei den vom Anti-Botnetz-Beratungszentrum gescannten Rechnern der Anteil der mit Botnetz Schadsoftware infizierten Systeme bei 38 % lag (2014: 40 %).“[88] „»Ich merke davon ja nichts«, heißt es dann oft. Fakt ist aber: Wird mithilfe des Rechners eine Straftat begangen und taucht die IP-Adresse des Computers im Zuge von Ermittlungen auf, ist der Besitzer des Rechners erst einmal tatverdächtig«, erklärt Horst Radtke vom PP Duisburg.“[89]

Abbildung 3: Aufbau eines Botnetzes

(Quelle: https://www.microsoft.com/security/sir/story/default.aspx#!botnetsection, Zugriff: 21.04.2017)

Ein Fallbeispiel aus dem Cybercrime Bundeslagebild 2015, welchen Umfang ein Botnetz erreichen kann: „Im Februar 2015 wurde die Infrastruktur eines Botnetzes sichergestellt und abgeschaltet, welches weltweit 3,2 Mio. infizierte Rechner umfasste.“[90]

3.7. Distributed-Denial-of-Service (DDoS)-Angriffe

Wie vorab beschrieben, kann das Botnetz unteranderem für DDoS-Angriffe genutzt werden. „Bei einem Denial-of-Service-Angriff (DOS-Angriff) wird ein Server mit gezielten Anfragen regelrecht »bombardiert«. Er steht so für reguläre Anfragen nicht mehr zur Verfügung. Wird ein DOS-Angriff koordiniert und von einer größeren Anzahl anderer Systeme ausgeführt, so spricht man von einem DDoS-Angriff (Distributed Denial of Service-Angriff).“[91] Umschrieben heißt dies, dass die Server einer Webseite mit Anfragen regelrecht ‚überflutet‘ werden, sodass ein Aufrufen des Internetauftrittes nicht mehr möglich ist. Desto mehr Bots in einem Botnetz zur Verfügung stehen, umso mehr Spam-Anfragen können gesendet werden. „Die Motivlagen der Täterseite reichen von politischen/ideologischen Motiven über Rache oder das Erlangen von Wettbewerbsvorteilen bis hin zu rein monetären Interessen (Erpressung).“[92]„Gerade im wettbewerbsintensiven Marktsegment Internet können Nichterreichbarkeiten von Vertriebsportalen zu erheblichen wirtschaftlichen Schäden führen.“[93] Das Börsenblatt berichtet, dass Amazon Deutschland im Jahr 2016 einen Jahresumsatz von 13,3 Milliarden Euro[94] erzielte. Wenn dieser horrende Betrag auf einen Tag heruntergerechnet wird, bedeutet ein Angriff auf die Webseite des Unternehmens einen Schaden in Millionenhöhe.

Die durch DDoS-Angriffe verursachten Schäden für den Geschädigten lassen sich aufgrund von Folgewirkungen, wie z.B. Systemausfälle, Unterbrechung der Arbeitsabläufe, aktuelle und langfristige Umsatzausfälle (Kunden- und Reputationsverlust) und aufwändige Schutz- und Vorsorgemaßnahmen zur Abwendung zukünftiger Angriffe, nur schwer beziffern.[95]

Ein Fallbeispiel aus dem Cybercrime Bundeslagebild 2015 des BKA: „Eine Tätergruppierung hatte zuletzt im Juli 2015 in Deutschland Onlinepräsenzen größerer E-Commerce-Unternehmen und Firmen mit DDoS- Attacken angegriffen und von den betroffenen Unternehmen Zahlungen in der digitalen Währung Bitcoin (BtC) gefordert, um die Angriffe einzustellen. Die Forderungen beliefen sich dabei jeweils auf ca. umgerechnet 10.000 Euro.[96]

3.8. Cybermobbing, Cybergrooming, Sexting

Da in dem aktuellen Internetzeitalter die Kinder und Jugendlichen nicht mehr ohne Smartphone, iPad, iPod oder einem Computer aufwachsen, gelangen auch die Jüngsten in den Bereich der anonym ausgeübten Straftaten. Eine Form der digital ausgeübten Straftaten ist Cybermobbing.

„Cyber-Mobbing, auch Cyber-Bullying genannt, steht für verschiedene Formen der Diffamierung, Belästigung, Bedrängung und Nötigung anderer Menschen oder Firmen über das Internet, zum Beispiel über E-Mail, Messaging oder soziale Medien. Das Opfer wird durch aggressive oder beleidigende Texte, kompromittierende Fotos oder Videos, die zum Beispiel in sozialen Netzwerken veröffentlicht werden, angegriffen oder der Lächerlichkeit ausgesetzt.“[97] Neben dem konventionellen Mobbing, welches in Schulen oder im Freundeskreis stattfinden kann, hat Cybermobbing gewisse Besonderheiten:

Cybermobbing kann rund um die Uhr stattfinden ohne eine persönliche Zusammenkunft

Cybermobbing erreicht ein größeres Publikum

Täter/ innen agieren scheinbar Anonym im Internet

Keine klare Abgrenzung von Rollen (Attacken und Gegenattacken, wer Opfer und Täter ist, kann nicht immer abgegrenzt werden)

Unbeabsichtigtes Cybermobbing (das Empfinden ist verschieden)[98]

Cybermobbing an sich kann strafrechtlich nicht verfolgt werden. Die einzelnen Phänomene, wie etwa Beleidigung, üble Nachrede, Verleumdung, Verletzung der Vertraulichkeit des Wortes, Nachstellen, Nötigung, Erpressung oder die Verletzung des Rechtes am eigenen Bild können jedoch als Einzelstraftat erfasst werden.[99] Die Folgen des konventionellen Mobbings sowie des Cybermobbings lassen sich nur schwer abstecken. Folgen können z.B. die Zerstörung des Selbstvertrauens bis hin zum Suizid sein.[100]

Da auch Kinder mit der Technik eines Smartphones oder Tablets vertraut sind, findet in dieser Altersklasse das sog. perfide Cybergrooming statt.

„Der Begriff Cybergrooming, der sich ableitet vom Englischen „to groom“ (striegeln, pflegen, vorbereiten), bezeichnet eine Vorgehensweise von Erwachsenen, die über Online-Medien gezielt Kontakt zu Kindern und Jugendlichen aufnehmen und sich ihr Vertrauen erschleichen, um sie für ihre sexuell motivierten Absichten zu missbrauchen.“[101] Die Opfer befinden sich in der Altersgruppe der 10- bis 15 Jährigen und sind aufgrund der durch die Pubertät entstehenden sexuellen Neugier offen für Annäherungsversuche. Die Absicht der Täter beim Cybergrooming ist nicht der körperliche sexuelle Missbrauch der Kinder und Jugendlichen, sondern sog. Webcamsex zu vollziehen oder sexuell geprägte Fotos und Videos auszutauschen.[102] Die Kinder werden häufig dazu aufgefordert, selbst sexuelle Handlungen an sich vorzunehmen oder es wird ihnen pornografisches Material präsentiert. „Die Opfer bewerten solch ein Verhalten oftmals zunächst nicht als strafbare Handlung, denn für viele Kinder und Jugendliche ist die Annäherung mit sexuellen Motiven bereits selbstverständlicher Teil der Kommunikation im Internet.“[103] Es entsteht im Bereich des Cybergroomings ein hohes Dunkelfeld, da in den seltensten Fällen die Eltern oder die Polizei von dieser Kommunikation Kenntnis erhalten.[104]

Zu dem selbstverständlich gewordenen Teil der Kommunikation gehört bei einigen Jugendlichen das sog. Sexting. „»Sexting« setzt sich aus den Begriffen »Sex« und »texting« zusammen und meint das Verschicken von E-Mails oder Messenger- Nachrichten mit erotischen Inhalten, unter anderem auch Nacktfotos von sich selbst.“[105]

Dieser Trend ist derzeit unter Jugendlichen und jungen Erwachsenen sehr verbreitet. Über Massanger-Dienste werden Nacktaufnahmen, entstanden vor dem heimischen Spiegel, versendet ohne einen Gedanken über die Risiken zu verschwenden. Schnell können die Aufnahmen in Soziale Netzwerke gelangen oder allgemein im Internet verbreitet werden. Diese Bilder können dann z.B. für Cybermobbing oder auch für Erpressungen genutzt werden.[106] Dies ist auch eine Gefahr für das zukünftige Familien- und Berufsleben, da das Internet nichts ‚vergisst‘. Die Verbreitung kann nur in den seltensten Fällen aufgehalten werden. Schnell werden solche Bilder in Gruppenchats ausgetauscht, wodurch in kürzester Zeit eine Vielzahl von Mitschülern diese auf ihrem Smartphone haben.

- Arbeit zitieren

- Benedikt Berger (Autor:in), 2017, Phänomenologie "Cybercrime" unter Betrachtung einzelner Erscheinungsformen. Eine ernsthafte Bedrohung im Internetzeitalter?, München, GRIN Verlag, https://www.grin.com/document/388256

Kostenlos Autor werden

Kommentare