Leseprobe

![]()

-

Marl, den 28.02.2005

Glossar

Authentifizierung Verfahren zur Überprüfung der Identität, dies kann mit Hilfe von Passwörtern, Chipkarten oder biometrischen Verfahren realisiert werden.

Kurzform von Business-to-Consumer, bezeichnet Geschäfts- B2C beziehungen zwischen Händlern und Privatkunden.

Digitale Signatur Daten, die elektronischen Nachrichten hinzugefügt werden und der Authentifizierung dienen.

Verfahren, welches zur Komprimierung von Nachrichten und Hash- Funktion

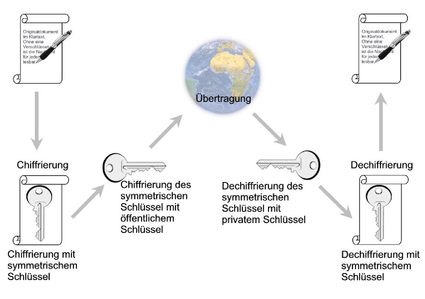

Kombination aus symmetrischer und asymmetrischer Hybride Verschlüsselung. Eine Nachricht wird symmetrisch verschlüsselt. Verschlüsselung Der verwendete Schlüssel wird mit dem öffentlichen Schlüssel des Empfängers verschlüsselt, so dass nur der Empfänger (Inhaber des privaten Schlüssels) den Schlüssel und anschließend die Nachricht entschlüsseln kann.

Persönliches Geheimnis, welches aus Zahlen- und/ oder Persönliche Buchstabenkombinationen besteht und der Authentifizierung Identifikations- dient. nummer (PIN)

Speicher, der lesbar, adressierbar und beschreibbar ist; speichert Random Access

die Daten nur solange eine Stromversorgung vorhanden ist. Memory (RAM)

Asymmetrisches Verschlüsselungsverfahren, 1978 veröffentlicht RSA und nach seinen Erfindern Ron Rivest, Adi Shamir und Leonard Adleman benannt.

Protokoll zur sicheren Datenübertragung im Internet. Vor einer Secure Socket Kommunikation wird eine verschlüsselte Verbindung aufgebaut, Layer (SSL) über die die Daten ausgetauscht werden.

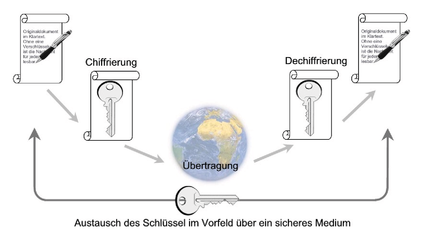

Verschlüsselungsverfahren, bei dem ein Schlüssel für die Ver- Symmetrische und Entschlüsselung verwendet wird. Der Schlüssel muss im Verschlüsselung Vorfeld über ein sicheres Medium ausgetauscht werden.

Öffentlicher Schlüssel, der von einer Zertifizierungsstelle Zertifikat ausgestellt wird und den Inhaber eindeutig identifiziert.

Elektronische Zahlungssysteme

1 Einleitung

Elektronische Zahlungssysteme spielen heutzutage eine entscheidende Rolle. Neben Flexibilität und Verfügbarkeit geben sie dem Kunden im B2C Bereich ein gewisses Maß an Freiheit. Mit der freien Entscheidung, aus verschiedenen elektronischen Zahlungssystemen wählen zu können, stellt sich nicht nur für Kunden, sondern auch für Händler die Frage nach dem geeignetsten Zahlungssystem. Welches der elektronischen Zahlungssysteme ist aber das sicherste und beste? Gibt es überhaupt ein bestes Zahlungssystem oder macht nur die richtige Kombination verschiedener Zahlungssysteme das beste Zahlungssystem aus? Spielt es bei der Auswahl des besten Zahlungssystems eine Rolle, ob der Händler seine Ware in einem Geschäft mit Öffnungszeiten oder über das Internet verkauft?

Ziel dieser Arbeit ist es, herauszufinden, welche Anforderungen ein elektronisches Zahlungssystem erfüllen muss, um weltweite Akzeptanz im B2C Bereich zu bekommen. In diesem Rahmen werden klassische elektronische Zahlungssysteme vorgestellt, bewertet und verglichen. Dabei wird auf rechtliche Grundlagen und die wirtschaftliche Bedeutung für Händler und Kunden eingegangen. Die Bewertung erfolgt anhand vorher festgelegter Kriterien, so dass sich Kunden, Händler und Portalbetreiber ein Bild von den verschiedenen elektronischen Zahlungssystemen machen können. So kann jeder individuell nach seinen Bedürfnissen entscheiden, welches das geeignetste Zahlungssystem für ihn ist.

Kapitel 2 erläutert die Grundlagen elektronischer Zahlungssysteme und deren Funktionen. Des Weiteren werden die klassischen Zahlungssysteme, um die es in dieser Arbeit geht, vorgestellt und erklärt.

Elektronische Zahlungssysteme

Kapitel 4 befasst sich mit der wirtschaftlichen Bedeutung elektronischer Zahlungssysteme für Händler und Kunden. Hierbei werden vor allem die Vor- und Nachteile für Händler und Kunden behandelt.

Kapitel 6 enthält eine kurze Zusammenfassung der Ergebnisse dieser Arbeit.

In der heutigen Zeit gibt es viele verschiedene elektronische Zahlungssysteme, die in der Regel auf unterschiedliche Techniken zurückgreifen. Allerdings haben alle elektronischen Zahlungssysteme einen gemeinsamen Nenner, die Verschlüsselung. Um die Sicherheit von elektronischen Zahlungssystemen gewährleisten zu können, finden verschiedene

Verschlüsselungsverfahren Anwendung. Neben den Verschlüsselungsverfahren ist die Authentifizierung ein zweiter wichtiger Sicherheitsaspekt. Aus diesem Grunde werden im Folgenden erst einige Verschlüsselungs- und Authentifizierungsverfahren erklärt und danach

Elektronische Zahlungssysteme

Die symmetrische Verschlüsselung benutzt einen Schlüssel für die Ver- und Entschlüsselung. Dafür ist es wichtig, dass der Schlüssel im Vorfeld über ein sicheres Medium an den

Empfänger der Nachricht gesendet wird. Der Nachteil bei der symmetrischen Verschlüsselung besteht darin, dass der Verwaltungsaufwand für die hohe Anzahl der Schlüssel recht hoch ist. 3

Zwei der bekanntesten Verfahren, die auf der symmetrischen Verschlüsselung aufbauen, sind der Data Encryption Standard, kurz (DES), und der International Data Encryption Algorithm, kurz IDEA. Der Data Encryption Standard ist in den siebziger Jahren von IBM entwickelt worden und verwendet eine 56 Bit Verschlüsselungstiefe. Mit einer Verschlüsselungstiefe von 128 Bit ist der International Data Encryption Algorithm wesentlich sicherer als der Data

Elektronische Zahlungssysteme

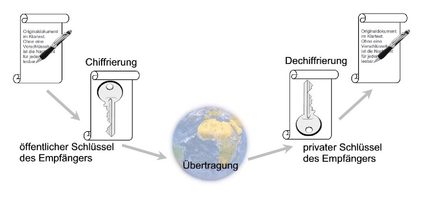

2.1.2 Asymmetrische Verschlüsselungsverfahren

Die asymmetrische Verschlüsselung verwendet zwei Schlüssel ± einen privaten und einen öffentlichen. Bei der asymmetrischen Verschlüsselung stellt der Händler seinen öffentlichen Schlüssel den Kunden zur Verfügung. Diese können dann Nachrichten, mit Hilfe des öffentlichen Schlüssels, verschlüsselt an den Händler übertragen. In diesem Fall ist nur der Händler im Besitz des privaten Schlüssels, dementsprechend kann auch nur der Händler die Nachrichten entschlüsseln. 5

Das am häufigsten verwendete asymmetrische Verschlüsselungsverfahren ist RSA. Es ist 1978 veröffentlicht worden und nach seinen Erfindern Ron Rivest, Adi Shamir und Leonard Adleman benannt. Da asymmetrische Verschlüsselungsverfahren eine hohe Rechenleistung voraussetzen, werden oft hybride Verschlüsselungsverfahren eingesetzt. 6

Elektronische Zahlungssysteme

Abbildung 3: Hybride Verschlüsselungsverfahren

Elektronische Zahlungssysteme

2.1.4.1 RSA- Algorithmus

RSA basiert auf der Faktorisierung von Primzahlen. Hierbei gilt für die natürlichen Zahlen m n und k, wenn ein Produkt n von zwei verschiedenen Primzahlen p und q ist, die folgende Gleichung: m k (p-1) (q-1)+1 mod n = m

(p-1)(q-1) errechnet. Danach wird eine natürliche Zahl e, die teilerfremd zu M(n) ist, ermittelt.

Mit dieser natürlichen Zahl kann die Zahl d mit

errechnet werden. Die Zahlen e und n bilden den öffentlichen Schlüssel und d bildet den geheimen Schlüssel. Die Zahlen p, q und M(n) werden nicht mehr benötigt, sollten aber ebenfalls nicht weitergegeben werden. 9

teilerfremde Zahl zu M(n) ist e = 3. Diese Zahlen können in die folgende Gleichung eingesetzt

werden: e  d = k(p-1) (q-1)+1 3  d = k(33-1) (47-1)+1

Elektronische Zahlungssysteme

Je größer die verwendeten Primzahlen bei RSA sind, umso schwieriger wird die Entschlüsselung. Momentan werden bei RSA überwiegend Schlüssel mit einer Länge von 1024 Bit verwendet. Bis jetzt ist diese Schlüssellänge noch nicht entschlüsselt. Um zu verdeutlichen, wie sicher RSA ist und um neue Erkenntnisse im Bereich der Verschlüsselung und Zahlentheorie zu erlangen, hat die RSA Security Inc. 1991 die Primfaktorzerlegungsaufgaben ins Leben gerufen. In jeder Aufgabe wird ein Schlüssel mit einer entsprechenden Länge vorgegeben, der entschlüsselt werden soll. Die letzte Primfaktorzerlegungsaufgabe RSA- 576 ist am 3. Dezember 2003 gelöst worden. Hierbei handelt es sich um einen 576 Bit langen Schlüssel. Für die Entschlüsselung sind drei Monate und über 100 Rechner benötigt worden. Weitere sieben Aufgaben von RSA- 640 bis RSA-2048 können auf den Seiten der RSA Security Inc. nachgeschlagen werden. Erfolgreiche Lösungen werden mit einem Honorar belohnt, im Falle von RSA- 2048 beträgt das Honorar 200.000 Dollar. 10

Für die RSA- Verschlüsselung wird der öffentliche Schlüssel benötigt. Wie beschrieben wird der öffentliche Schlüssel aus dem Produkt n und der Zahl e gebildet. Der öffentliche Schlüssel in dem Beispiel ist (1.551,3). Mit diesem Schlüssel kann der Klartext m = 199 gemäß der folgenden Gleichung verschlüsselt werden:

Asymmetrische Verschlüsselungsverfahren besitzen die Eigenschaft, dass die Zahl d nur berechnet werden kann, wenn das Produkt n und die Zahl e bekannt sind. 12

Elektronische Zahlungssysteme

199² { 39.601 { 826 mod 1.551 199³ { 826 Â 199 { 164.374 { 1.519 mod 1.551

Exkurs: Euklidischer Algorithmus

Die Berechnung im vorangegangenen Beispiel ist über den euklidischen Algorithmus erfolgt. Über den euklidischen Algorithmus kann der größte gemeinsame Teiler (ggT) von zwei Zahlen errechnet werden. Für die Berechnung gilt:

x berechne Rest r = m ± n x ersetze m durch n und n durch r (m = n, n = r) x ist m z 0 dann weiter mit Punkt 1 13

2.1.4.3 RSA- Entschlüsselung

Für die Entschlüsselung wird der private Schlüssel d = 491 und das Produkt n = 1.551 benötigt. Mit Hilfe des privaten Schlüssels kann gemäß der folgenden Formel der Klartext berechnet werden: m = c d mod n

1519 491 { 1.519 mod 1.551

12 Vgl. Beutelspacher/ Schwenk/ Wolfenstetter 2004, S. 20.

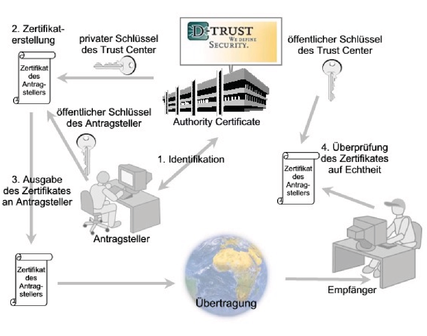

x Benutzerregistrierung x Zertifikaterstellung x Zertifikatverwaltung x Zertifikatzuordnung x Zertifikatbeglaubigung x Zertifikatausgabe x Pflege der Zertifizierungsverzeichnisse x Festlegung der Gültigkeit von Zertifikaten 15

Elektronische Zahlungssysteme

Abbildung 4: Public Key Infrastructure mit Zertifizierungsstellen

Elektronische Zahlungssysteme

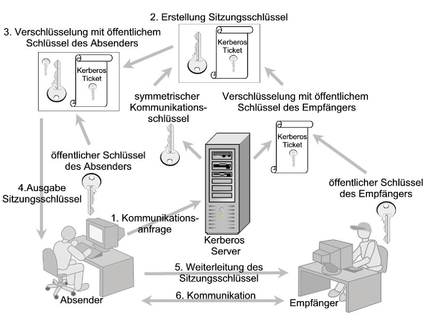

Abbildung 5: Public Key Infrastructure mit Kerberos Server

Ein Sitzungsschlüssel ist immer nur für eine bestimmte Kommunikation gültig. Soll eine Verbindung zu einem anderen Empfänger oder Dienst aufgebaut werden, muss für die jeweilige Kommunikation ein weiterer Sitzungsschlüssel angefragt werden. Ein Sitzungsschlüssel ist nicht für immer gültig, sondern nur für einen bestimmten Zeitraum, in der Regel zehn Stunden. Der Kerberos Server muss über die höchsten Sicherheitsstandards verfügen, damit eine sichere und authentische Kommunikation gewährleistet wird. 19

Biometrische Verfahren basieren auf Fingerabdrücken oder Abbildern der Iris. Bei diesem Verfahren werden bestimmte Merkmale eines Fingerabdrucks oder der Iris auf einer Chipkarte gespeichert. Diese dienen der eindeutigen Identifizierung des Inhabers. Obwohl biometrische Verfahren sicherer sind als zurzeit eingesetzte Authentifizierungsverfahren, dürfen diese gemäß Paragraph 16 Absatz 2 Satz 3 der Signaturverordnung nur zusätzlich verwendet werden. Das heißt, biometrische Verfahren können zum Beispiel die PIN nicht ersetzen. Aufgrund hoher Anschaffungskosten ist der Einsatz biometrischer Verfahren im B2C Bereich nicht rentabel, aus diesem Grunde wird auf dieses Verfahren nicht weiter eingegangen. 21

Elektronische Zahlungssysteme

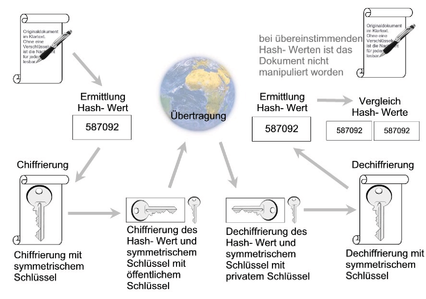

Abbildung 6: Digitale Signatur

x relativ einfach berechnet werden kann, x keinen Indiz auf die ursprüngliche Nachricht enthält x und eine weitere Nachricht mit dem gleichen Hash- Wert nur mit sehr hohem Aufwand realisiert werden kann.

Elektronische Zahlungssysteme

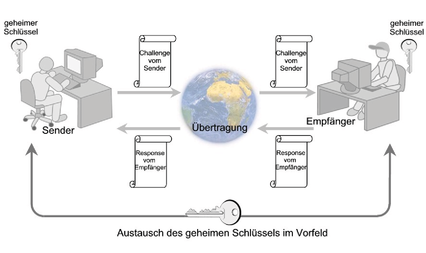

2.2.2 Challenge Response

Challenge Response ist wie die digitale Signatur ein Verfahren zur Authentifizierung. Challenge Response basiert auf einer Anfrage, das so genannte Challenge, und einer korrekten Antwort, dem Response. Mit diesem Verfahren authentifiziert sich der Empfänger beim Absender. 24

Elektronische Zahlungssysteme

2.2.3 Persönliche Identifikationsnummer - PIN

Die Persönliche Identifikationsnummer, kurz PIN, wird mit der entsprechenden Kundenkarte an den Kunden ausgegeben. In der Regel erfolgt die PIN- Eingabe nach dem Einstecken der entsprechenden Karte in ein Kartenlesegerät. Bereits bei der PIN- Eingabe wird vom Kartenlesegerät eine Verbindung zu einem entsprechenden Bankenrechner aufgebaut. Dieser Bankenrechner verschlüsselt die letzten vier Stellen der Bankleitzahl, die Kontonummer, die auf zehn Stellen aufgefüllt wird, und eine einstellige Kartenfolgenummer über das DES Verschlüsselungsverfahren. Für die Verschlüsselung wird ein geheimer Institutsschlüssel, der so genannte PIN- Key, verwendet. Aus dieser Verschlüsselung wird eine PIN gebildet, die mit der eingegebenen PIN verglichen wird. Nur wenn die beiden PINs identisch sind, erfolgt die Authentifizierung. 26

x Klasse 1: Reines Kartenlesegerät, ohne Sicherheitsmechanismen. x Klasse 2: Eine integrierte Tastatur verhindert das Ausspionieren der PIN über den Rechner. x Klasse 3: Verfügt über eine Tastatur und ein Display, das ermöglicht die Überprüfung der Daten auf ihre Richtigkeit. x Klasse 4: Verfügt neben einer Tastatur und einem Display über ein Sicherheitsmodul mit RSA- Funktion, welches eine digitale Signatur erstellt.

Elektronische Zahlungssysteme

Abbildung 8: Electronic Cash, altes Logo 27 Abbildung 9: Electronic Cash, neues Logo 28

Für die Freigabe eines Bezahlvorganges wird die Karte in das Händlerkartenlesegerät eingesetzt. Nach der PIN- Eingabe baut das Händlerkartenlesegerät eine Verbindung zur

Elektronische Zahlungssysteme

Abbildung 10: MASTERCARD Logo 31

2.3.2 Point of Sale ohne Zahlungsgarantie - POZ

Die Einführung von Electronic Cash ist auf Seiten des Händlers durch die direkte Autorisierung und Überprüfung der entsprechenden Bonität mit hohen Anschaffungskosten verbunden. Aus diesem Grunde hatte Electronic Cash anfangs einige Akzeptanzprobleme. Deshalb ist 1993 Point of Sale ohne Zahlungsgarantie eingeführt worden. 33

Elektronische Zahlungssysteme

Abbildung 11: Point of Sale ohne Zahlungsgarantie Logo 35

2.3.3 Elektronisches Lastschriftverfahren

Neben dem Point of Sale ohne Zahlungsgarantie gibt es noch das elektronische Lastschriftverfahren. Für den Kunden ist der Ablauf dieses Verfahrens wie beim Point of Sale ohne Zahlungsgarantie. Für den Händler entfällt bei diesem Verfahren allerdings die Abfrage der Sperrdatei und somit auch die dadurch entstehenden Kosten. Das Händlerkartenlesegerät

Elektronische Zahlungssysteme

Abbildung 12: Elektronisches Lastschriftverfahren Logo 38

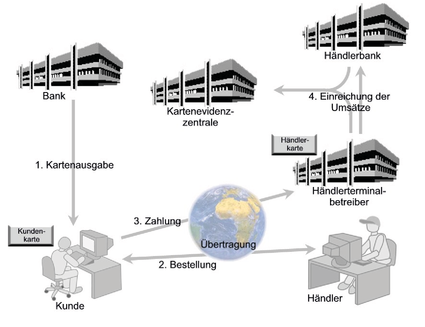

Die Geldkarte verfügt über einen Mikroprozessor, der für die Zugriffsrechte und die Verschlüsselung auf Basis des Data Encryption Standard zuständig ist. Das Betriebssystem befindet sich im ROM und der RAM dient als Zwischenspeicher. Die Wertspeicherung erfolgt im EEPROM. 41

Die Geldkarte gibt es in zwei verschiedenen Ausführungen: zum einen als kontogebundene Geldkarte und zum anderen als kontoungebundene Geldkarte. Die kontogebundene Form der Geldkarte ist die bekannteste. Hierbei ist die Geldkarte mit einem Konto fest verankert, das heißt Geldbeträge können nur von diesem Konto auf die Geldkarte geladen werden. Bei der kontoungebundenen Geldkarte werden die Geldbeträge entweder bei der Bank oder an entsprechenden Einzahlungsautomaten auf die Geldkarte geladen. Um bei Verlust oder Diebstahl Rückschlüsse auf das vorhandene Guthaben der Karte ziehen zu können, werden so genannte Schattenkonten bei der Kartenevidenzzentrale geführt. Auf diesen Schattenkonten sind sämtliche Buchungen der Geldkarte vermerkt. Laut den Banken werden aber keine Informationen der gekauften Waren oder Dienstleistungen an die Kartenevidenzzentrale

Für die Akzeptanz von Geldkartenzahlungen ist auf Seiten des Händlers ein entsprechendes Händlerkartenlesegerät zu installieren und eine Händlerkarte muss beantragt werden. Die Händlerkarten gibt es in zwei verschiedenen Ausführungen: einmal die physische Händlerkarte und zum anderen die virtuelle Geldkarte. Der Unterschied zwischen beiden Karten besteht in der Integration. Während die physische Geldkarte direkt in ein Kartenlesegerät eingesetzt wird, erfolgt bei der virtuellen Geldkarte die Aktivierung über ein Download. 44

2.3.4.2 Zahlungen im Internet

Der Vorteil bei der Geldkarte ist, dass sich das Verfahren problemlos auf das Internet übertragen lässt. Auf Seiten des Händlers ist hierfür ein Händlerzertifikat erforderlich. Dieses kann der Händler bei einer Zertifizierungsstelle beantragen. Vor Ausstellung eines Händlerzertifikates werden die Händlerangaben auf ihre Richtigkeit überprüft, da sich der Händler mit diesem Zertifikat beim Kunden identifiziert. Der Kunde benötigt für Internettransaktionen mit der Geldkarte ein Kartenlesegerät und eine entsprechende Software. Auch wenn ein Klasse 3 Kartenlesegerät am sichersten erscheint, ist es fraglich, ob dies die erheblich höheren Anschaffungskosten im Gegensatz zu einem Klasse 1 Kartenlesegerät

Elektronische Zahlungssysteme

Elektronische Zahlungssysteme

2.3.4.4 Kosten

Die steigende Anbieterzahl auf Seiten der Händler ist durch die geringen Kosten zu erklären. Zum einen entfallen die hohen Anschaffungskosten und zum anderen werden bei der Geldkarte 0,3% des Umsatzes, mindestens jedoch 0,01 Euro berechnet. Für die Kunden ist die Geldkarte kostenlos, da sie sich, wie vorher schon erwähnt, in den meisten Fällen direkt auf einer Bankkarte befindet. Lediglich die Anschaffungskosten für das Kartenlesegerät, für die Nutzung der Geldkarte im Internet, muss der Kunde selbst tragen. Da in naher Zukunft das Aufladen der Geldkarte ebenfalls über das Internet realisiert werden soll, dürfte die Bereitschaft zur Tätigung dieser Anschaffungskosten allerdings steigen.

Abbildung 15: VISA Logo 49 Abbildung 16: MASTERCARD Logo 50

Elektronische Zahlungssysteme

Abbildung 17: VISA/ MASTERCARD Abbildung 18: VISA/ MASTERCARD Gold 53 Classic 52

2.3.5.2 Kosten

Die Kosten bei Zahlungen per Kreditkarte sind auf Seiten der Händler mit 2- 4% vom Umsatz im Gegensatz zu anderen elektronischen Zahlungsverfahren relativ hoch. Aus diesem Grunde sind Kreditkartenzahlungen weniger gerne gesehen. Allerdings bietet die Kreditkartenzahlung gerade im Internet höhere Absatzchancen. Eine Umfrage von Pago E- Transaction Services kommt zu dem Ergebnis, dass bei Zahlungen mit der Kreditkarte im Internet durchschnittlich

- Arbeit zitieren

- Stephanie Kretschmar (Autor:in), 2005, Elektronische Zahlungssysteme - Verbreitung und Akzeptanz im B2C Bereich, München, GRIN Verlag, https://www.grin.com/document/186021

Kostenlos Autor werden

Kommentare